בדיקת אבטחה של צ'ק פוינט

גלו פרצות באבטחה ולימדו כיצד לתקנם!

צרו איתנו קשר כדי להירשם לבדיקת האבטחה שלכם

סקירה:

הרשת הארגונית שלכם מציעה גישה למידע רגיש ופגיע. מידע מסוג כזה שאסור שייפול לידיים הלא נכונות.

האם אתם יכולים להגיד בבטחה שאין "הפתעות" חבויות אשר עלולות לאיים על מקורות המידע היקרים לכם ביותר? שאין תוכנות זדוניות, זליגת מידע או כל פרצת אבטחה אחרת?

על-מנת להבין מה הם האיומים הקריטיים ביותר להם ארגונים היו חשופים בשנת 2014, צוות המחקר של צ'ק פוינט ערך בדיקה מקיפה בשנת 2013 על אירועים בכ-10,000 ארגונים ברחבי העולם. הדו"ח של בדיקת זו מ-2014 מציג את תוצאות המחקר.

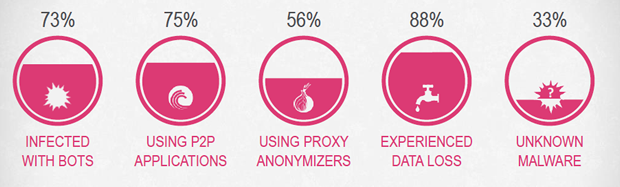

המסקנות העיקריות:

- 73% מהארגונים נמצאו נגועים ב-bots.

- ב-75% מהארגונים קבצי P2P נמצאו בשימוש ע"י העובדים. קבצי P2P פותחים דלת אחורית לרשת הארגון ועלולים לגרום לזליגת מידע ולכניסת תוכנות זדוניות.

- ב-56% מהארגונים ניתוח אפליקציות Proxy Anonymizer היו בשימוש ע"י העובדים. אפליקציות אלה עוקפות את האבטחה ומסתתרות בפעילות הרשת של המשתמש.

- 88% מהארגונים חוו לפחות מקרה אחד של אובדן מידע.

- המחקר שלנו העלה כי 33% מהארגונים הורידו לפחות קובץ לא ידוע של המכיל זדוניות. הקבצים האלו מוטמעים לרוב ב-PDF, EXE, ארכיונים או קבצי אופיס של מייקרוסופט. קבצי זדוניות לא ידועים כוללים קודים זדוניים אשר חושפים את נקודות התורפה של התוכנה ולא יכולים להתגלות בזמן הניצול, אפילו ע"י אנטי וירוס מעודכן או מערכת נגד חדירת בוט- IPS.

בהתאם לנתונים אלה, רוב הארגונים חשופים לאיומים על יכולות האבטחה שלהם.

לאילו איומי אבטחה חשוף הארגון שלך? גילוי מוקדם של איומים חבויים יאפשר לך התמודדות בזמן ולהגן על אבטחת הארגון.

צ'ק פוינט מציעה את בדיקת האבטחה שלה. בדרך דומה בה רופא מעניק לך בדיקה רפואית כדי לעזור לך להבין את המצב הבריאותי שלך, בדיקה ביטחונית מספקת את סטטוס הרשתות של הארגון. הבדיקה תחשוף את איומי האבטחה להם חשוף הארגון.

בסיום הבדיקה, תקבלו דו"ח אודות איומי האבטחה הכוללים את תקריות האבטחה שהתגלו במהלך הבדיקה ורשימת המלצות כיצד להתגונן בפני איומים אלה. מומחה אבטחה ישוחח אתכם לגבי הממצאים וכיצד ניתן למנוע אותם.

יותר מ-4,000 בדיקות אבטחה כאלו נערכו ברחבי העולם עד כה, תוך כדי עזרה לארגונים מכל תחומי התעשייה להיות מאובטחים יותר. אנו מציעים לכם את האפשרות לערוך את בדיקת האבטחה הזו גם בארגון שלכם.

צ'ק פוינט מציע בדיקת אבטחה במתחם שלכם אשר תספק לכם דו"ח ניתוח איומי האבטחה שיזהה:

- גישה לאפליקציות ווב בסיכון גבוה.

- מחשבים נגועים בתוכנות זדוניות.

- חשיפת נקודות תורפה ומתקפות על הרשת שלכם.

- תקריות של זליגת מידע.

- המלצות כיצד להגן על הרשת שלכם.

יתרונות מרכזיים:

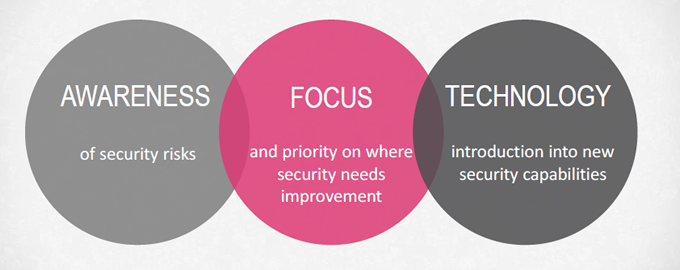

- מודעות גבוהה יותר לסיכוני האבטחה אליהם אתם חשופים ושאולי לא הייתם מודעים לקיומם.

- בדיקת האבטחה עוזרת להבליט ולשים בראש סדר העדיפויות את פערי האבטחה הדורשים שיפור.

- ולבסוף, אתם נחשפים לטכנולוגיה המתקדמת ביותר אשר מכסה את כל התחומים של אבטחת המידע. זהו השלב בו המומחה שלנו יעזור לכם להתמודד עם בעיות אבטחה ויהפוך את הארגון שלכם לבטוח יותר. מומחה האבטחה שלנו יכול לשמש כיועץ שלכם.

מה כלול בבדיקת האבטחה:

הדו"ח מכסה קשת רחבה של סיכוני אבטחה:

- אפליקציות ווב בסיכון גבוה ואתרים אשר נעשה בהם שימוש ע"י העובדים, כמו: שיתוף קבצי P2P, Proxy Anonymizers, קבצי אפליקציות אחסון, אתרים זדוניים ועוד.

- ניתוח של איומי תוכנות זדוניות אשר כולל מחשבים נגועים ב-bots, וירוסים ותוכנות זדוניות לא ידועות (Zero-Day) שלא יכולות להתגלות ע"י מערכת אנטי וירוס בסיסית.

- ניצול נקודות תורפה של שרתים ומחשבים בארגון והצבעה על מתקפות אפשריות.

- מידע רגיש אשר נשלח מתוך הארגון אל מחוץ לארגון דרך ה-web או דואר אלקטרוני.

- ניתוח רוחב הפס לצרוך יישומים ואתרי אינטרנט שיכול לסייע לארגונים להבין מי ומה משתלט על רוחב הפס שלהם.

- תאימות ושיטות עבודה מומלצות, סעיף זה רלוונטי עבור לקוחות צ'ק פוינט בלבד, בעלי גישה לניהול אבטחה פעיל. סעיף זה משווה את ההגדרות העכשוויות מול ההמלצות לשיטת העבודה המומלצת של צ'ק פוינט ומספק בדיקת תאימות עם מגוון רחב של סטנדרטים בתעשייה כמו PCI, HIPAA, ISO ועוד.

הדו"ח עוזר להבין מה נדרש על-מנת להתגונן מפני הסיכונים שזוהו. הדו"ח כולל גם סעיף עם המלצות כיצד להגן על הארגון מפני איומים אלו.

כיצד זה עובד?

הבדיקה מתבצעת במתחם הלקוח ע"י מומחה אבטחה וכוללת ארבעה שלבים עיקריים:

- בשלב הראשון מבצע מומחה האבטחה Security Gateway של צ'ק פוינט לגבי מה תכלול הבדיקה. כל התוכנה הרלוונטית של צ'ק פוינט תופעל ותוגדר, לדוגמא: Application control, URL filtering, IPS, Anti-Bot, Anti-Virus, Threat Emulation, DLP, Identity Awareness, SmartEvent ועוד.

- בשלב השני, המכשיר יגיע למתחם הלקוח ויחובר לרשת הארגון על-מנת לאבחן את התנועה ברשת, מבלי להאט את הרשת או לשנות את הגדרותיה. מומלץ להשאיר את המכשיר לבדיקת התנועה לפחות כשבוע כדי שמספיק תנועה תוכל להיות מאובחנת (אך גם מספר ימים יכולים להספיק במקרים מסוימים). ככל שהזמן רב יותר, כך הבדיקה יסודית יותר. הבדיקה יכולה להתבצע ללקוחות צ'ק פוינט קיימים או חדשים.

- בשלב השלישי, מומחה האבטחה ינתק את המכשיר מהרשת, ינתח את התוצאות וייצור את דו"ח בדיקת האבטחה.

- בשלב האחרון, מומחה האבטחה יציג את הממצאים וינהל דיון על טכנולוגיות האבטחה ועל פתרונות האבטחה שיעזרו לאבטח את הרשת שלך וכמו כן יציין את נקודות התורפה שיש להתייחס אליהן אשר התגלו בדו"ח.

דו"ח זה נועד כדי להביא תועלת לכל אחד בארגון אשר מודאג לגבי מצב האבטחה. הדו"ח נועד להיות פשוט לקריאה בכל הרמות, אפילו ע"י חסרי רקע בתחום האבטחה.

הדו"ח עוזר למנהלי C-level להיות מודעים למצב האבטחה בארגון שלהם ותורם להם לאתר סיכונים קריטיים אשר דורשים תשומת לב מידית.

הדו"ח עוזר גם לאחראי האבטחה לעדכן את מדיניות האבטחה של הארגון ולבדוק האם יש פערים אשר דורשים טיפול מידי במבנה האבטחה העכשווי.

בנוסף, אדמיניסטרטור האבטחה יכול לבדוק את הגדרות האבטחה העכשוויות. תקריות אבטחה עשויות להעיד שישנם הגדרות חסרות או מגבלות בפתרונות הקיימים.

ולבסוף, הדו"ח מספק למפעילי מרכז האבטחה (Security Operation Center- SOC) מקור נוסף של שקיפות למבנה האבטחה בארגון. גילוי סיכוני אבטחה שהם לא היו מודעים לקיומם, כמו מחשבים נגועים בתוכנות זדוניות, יכולה להעיד שהמבנה הנוכחי לא מספק את הכיסוי הנדרש.

חיבור מכשיר בדיקת האבטחה לרשת יכול לשפר את ביצועי הרשת. אנו מודעים לגבי מדיניות של ארגונים כלפי downtime ברשת. אנו מודעים גם לצוותי IT אשר בד"כ לא ששים לחבר מכשיר חיצוני לרשת או לשנות את ההגדרות הנוכחיות שלהם.

כדי להימנע מסיכונים של downtime הצורך לשנות את הגדרות הרשת, לבדיקת הבטחה יש את האפשרות להשתמש ב-Monitor Port, אשר מוגדר במכשיר עצמו. כדי לאבחן תנועה, המוניטור מתחבר ל-Monitor Port (Span Port) בסוויטץ' או למכשיר TAP. המשמעות היא שרק תנועה מועתקת מהרשת תהיה מאובחנת ובכך מבטל את כל הדאגות לגבי פגיעה בביצועי הרשת. ה-Monitor Port לא מעביר תנועה לרשת ובכך אין סיכון בעיכוב התנועה או צורך בשינוי הגדרות הרשת הקיימות.

פרטיות:

בדיקת האבטחה חושפת אירועי אבטחה וסיכונים אשר בד"כ מהווה מידע רגיש לארגונים. מה לגבי האבטחה של המידע הזה ומה ניתן לעשות כאשר המדיניות אינה מאפשרת חיבור מכשיר מצד שלישי לרשת שלכם?

אנו לגמרי מכבדים את הפרטיות של הלקוח. אחרי הכל, אנו חברת אבטחה בעצמנו.

אחרי ניטור התנועה, בד"כ הממצאים ויצירת הדו"ח נעשים מחוץ למתחם הלקוח כדי לחסוך לו זמן יקר אך אין מן הנמנע שניתוח הממצאים יתבצע במתחם עצמו וה-log יימחקו כאשר מומחה האבטחה יעזוב את המתחם.

כדי להפוך את הבדיקה לעוד יותר פרטית, כל התהליך יכול להתבצע במתחם עצמו כולל תהליך ההקמה. אם מדיניות הארגון אינה מאשרת מכשיר מצד שלישי שיתחבר לרשת, יכולה להיות אפשרות להתקין את בדיקת האבטחה במתחם ע"י שימוש בשרת אשר יסופק ע"י הלקוח (החומרה צריכה להיות ע"י רשימת החומרה הנתמכת של צ'ק פוינט, תוכלו למצוא את הרשימה כאן http://www.checkpoint.co.il/services/techsupport/hcl/. בדרך זו אין אמצעי שיגיע מחוץ לארגון ושום מידע לא יעזוב את המתחם.

רק עם הסכמת הלקוח אנו אוספים מידע אנונימי למטרות סטטיסטיות בלבד. מידע זה לא כולל חשיפה מכל סוג על זהות הארגון.

וידאו:

מסמכים:

הורידו את הדוגמא לבדיקת האבטחה של צ'ק פוינט (PDF).